Phishing, ransomware, fałszywe sklepy internetowe, cyberzprzemoc – to tylko część niebezpieczeństw, które w cyfrowym świecie czyhają na dorosłych i dzieci. Za chwilę dowiesz się, jak rozpoznać te pułapki i chronić się przed nimi, aby uniknąć kosztownych błędów.

Im więcej elementów naszego życia przenosi się do sieci, tym bardziej rośnie liczba zagrożeń, które czyhają na nas w cyfrowym świecie. Oto lista największych zagrożeń w internecie.

- 1. Phishing + Smishing i Vishing

- 2. Złośliwe oprogramowanie malware

- 3. Ransomware

- 4. Oprogramowanie szpiegujące

- 5. Fałszywe sklepy internetowe

- 6. Fałszywe inwestycje

- 7. Wyciek wrażliwych danych

- 8. Kradzież tożsamości

- 9. Włamania do urządzeń SmartHome

- 10. Cyberzprzemoc

- 11. Uzależnienie od mediów społecznościowych

- 12. Deepfake

- 13. Patrostreaming

- 14. Ataki DDoS

-

Zagrożenia w internecie – jak się chronić?

- Dwa razy zastanów się, zanim podasz dane osobiste

- Ostrożnie pobieraj i instaluj programy oraz aplikacje

- Stosuj długie i unikalne hasła

- Stosuj zasadę ograniczonego zaufania

- Używaj uwierzytelnienia dwuskładnikowego

- Nie odpowiadaj na sms-y z nieznanych numerów i e-maile od nieznanych osób

- Sprawdź adres strony

- Uważaj na presję

- Tajny kod

- Zagrożenia w internecie – narzędzia do obrony

1. Phishing + Smishing i Vishing

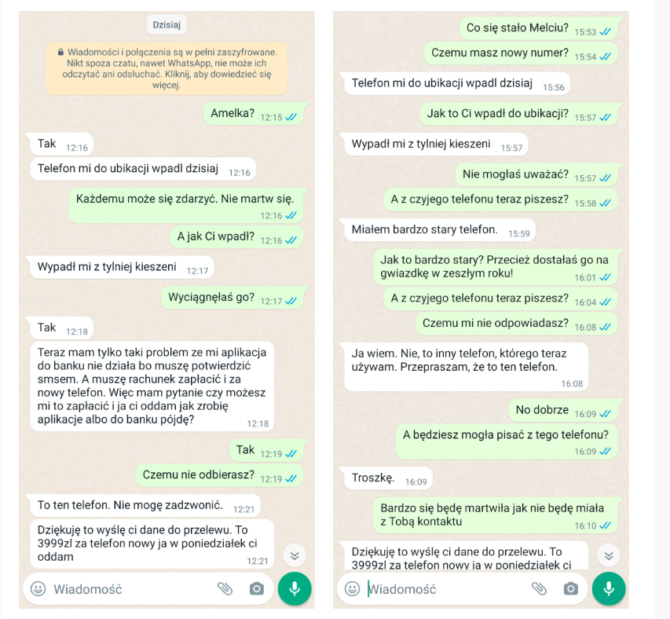

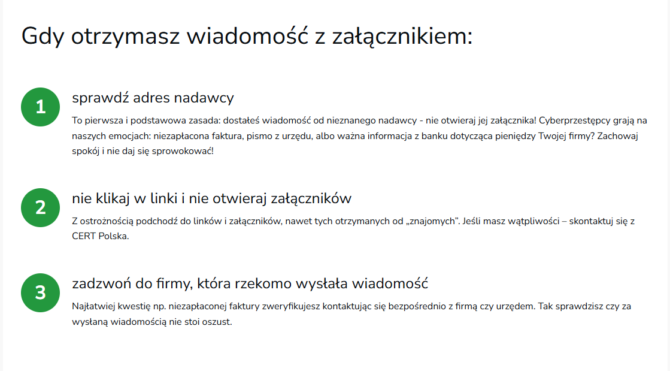

Phishing to podszywanie się pod inną osobę lub instytucję, aby wyłudzić od nas dane (np. do logowania na konto bankowe) lub pieniądze. Przestępcy stosują w tym celu najróżniejsze socjotechniki (np. podszywają się pod członków rodziny lub osoby zaufania publicznego – policjantów, bankowców itp.). Cyberdranie mogą wysyłać sms-y (smishing), wiadomości głosowe (vishing), e-maile czy wiadomości na komunikatorach. Narzędzia AI pozwalają klonować głos i np. atakujący podszywa się pod wnuczka, dziecko lub inną bliską osobę ofiary. Phishing jest teraz najczęściej zgłaszanym rodzajem ataku (według CERT Polska).

2. Złośliwe oprogramowanie malware

Malware to niebezpieczne oprogramowanie, którego celem jest przeniknięcie do systemu komputerowego ofiary i wykonanie niepożądanych działań, np. kradzieży danych, szyfrowania plików czy stworzenie luk w zabezpieczeniach (backdoorów). Złośliwym oprogramowaniem są m.in. wirusy, robaki, trojany, spyware i ransomware.

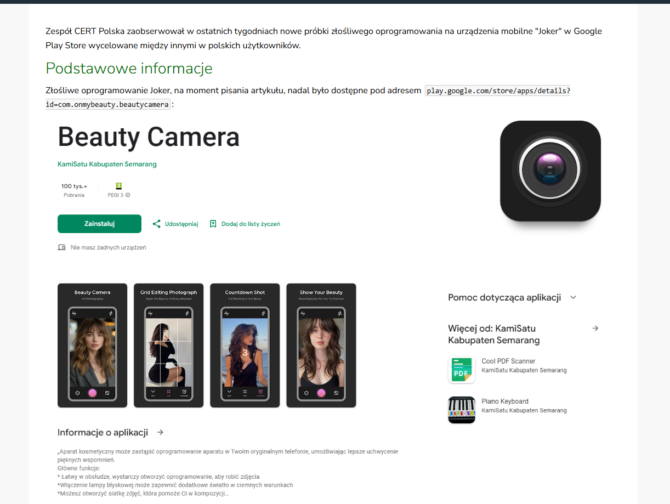

Teraz przestępcy chętnie wykorzystują do rozpowszechniania malware media społecznościowe i komunikatory. To mogą być również pozornie przydatne aplikacje mobilne (np. do edycji zdjęć), kryjące w sobie malware. W rzeczywistości służą do wykradania danych osobowych, podglądania, co robisz na telefonie, a nawet do wykradania pieniędzy z konta bankowego ofiary. Złośliwe oprogramowanie może się kryć w pozornie przydatnych aplikacjach, załącznikach w e-mailach i sms-ach lub w podejrzanych linkach.

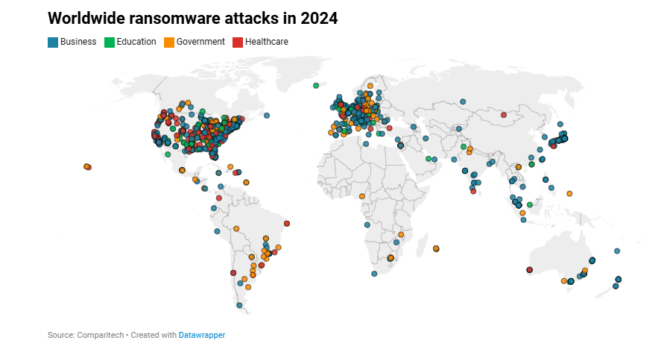

3. Ransomware

Ransomware to oprogramowanie malware, które szyfruje pliki na dysku ofiary. Atakujący żąda od niej pieniędzy za zwrócenie dostępu. Ataki ransomware najczęściej wymierzone są w instytucje publiczne i firmy, bo to one mają najwięcej do stracenia i dysponuję pieniędzmi na okup. Jednak „zwykli” użytkownicy sieci też mogą znaleźć się na celowniku. Coraz częstsze są wielokrotne wymuszenia. Przestępcy najpierw żądają pieniędzy za odblokowanie dostępu, a potem za nieupublicznianie przechwyconych informacji (np. informacji o pacjentach ośrodków zdrowia). Grożą też atakami DDoS i kontaktowaniem się z klientami ofiar.

4. Oprogramowanie szpiegujące

Oprogramowanie szpiegujące (spyware) zbiera informacje o użytkowniku i jego aktywności online, a następnie wysyła je do przestępców. W praktyce może śledzić wszystko, co robimy, od historii przeglądania stron www, przez wpisywane hasła i dane logowanie po nagrywanie dźwięku z mikrofonu czy obrazu z kamery. Do spyware należą keyloggery, czyli programy rejestrujące każde naciśnięcie klawisza (w ten sposób można np. przechwycić hasło do e-bankowości).

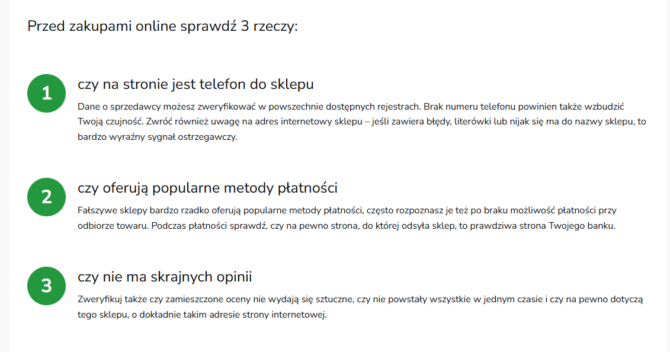

5. Fałszywe sklepy internetowe

To prodrobione sklepy online, które mają wprowadzić w błąd kupujących. Przestępcy tworzą witryny do złudzenia podobne do znanych sklepów e-commerce. Nieświadome ryzyka ofiary „kupują” produkt, przelewają pieniądze, a te trafiają wprost do przestępców. Fałszywe e-sklepy są coraz większym zagrożeniem dla użytkowników internetu, bo 78% internautów robi zakupy online (raport „E-commerce w Polsce 2024”).

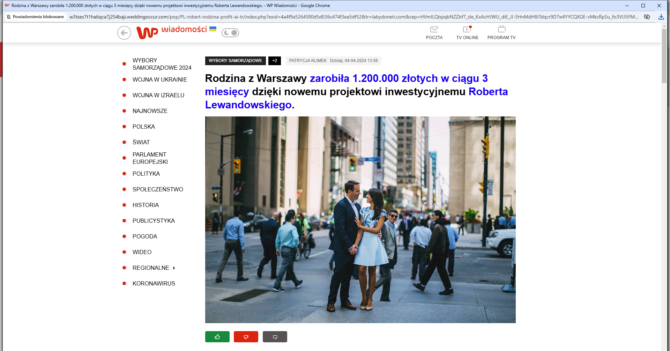

6. Fałszywe inwestycje

Przestępcy kuszą swoje ofiary niezwykle atrakcyjnymi sposobami na zarobienie dużych pieniędzy. Możesz dostać telefon z „banku” lub innej instytucji finansowej z tzw. mafijną ofertą (tak opłacalną, że niemal niemożliwą do odrzucenia). Często Twój rozmówca zaoferuje Ci inwestycje w kryptowaluty. Aby zarobić miliony, czy mieć 300% procent zwrotu trzeba tylko wpłacić pewną kwotę na start lub udostępnić swoje konto bankowe. Przestępcy zabierają inicjacyjną wpłatę lub próbują ograbić „inwestora” do ostatniego grosza.

A tak wygląda cała witryna:

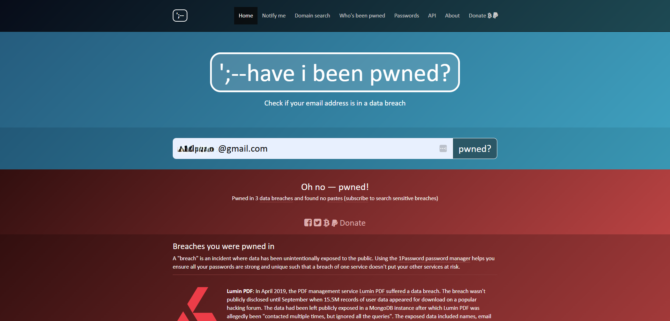

7. Wyciek wrażliwych danych

Numery kart kredytowych, hasła i loginy, dane o miejscu zamieszkania/zameldowania – to informacje, które zostawiamy w najróżniejszego rodzaju serwisach internetowych (np. sklepach internetowych). Zdarza się, że te dane trafiają w niepowołane ręce i wtedy mówimy o ich wycieku. Wrażliwe dane są bezcenne dla cyberprzestępców. Próbują wykorzystać przechwycone hasła do logowania się na inne serwisy (wiele osób używa tego samego lub nieznacznie zmienionego hasła na różnych kontach). Mogą też użyć wrażliwych danych do phishingu, czy wyłudzenia pieniędzy (np. po zalogowaniu na Messengera rozesłać do znajomych ofiary prośbę o pożyczkę).

Poniżej popularny serwis Haveibeenpwned.com:

8. Kradzież tożsamości

Przestępstwo polegające na przejęciu i wykorzystaniu danych osobowych innej osoby. Jeżeli przestępca ma najważniejsze informacje na Twój temat – imię i nazwisko, PESEL, miejsce zamieszkania, adres e-mail, loginy i hasła – to może podawać się za Ciebie. Robić zakupy na Twój koszt, zakładać konta w najróżniejszych serwisach, wysyłać oszukańcze mejle do znajomych, zmieniać dane na różnego rodzaju platformach, czy spróbować wyłudzić chwilówkę.

9. Włamania do urządzeń SmartHome

Inteligentne urządzenia domowe są podłączone do internetu, a to sprawia, że przestępcy mogą się włamać do systemu obejmującego obsługę oświetlenia, alarm, kamery bezpieczeństwa, zamki, termostaty i wiele innych. Po skutecznym ataku będą mogli monitorować, co robisz w domu (lub wyłączą alarm), poznają Twoje dane osobowe, zyskają też dostęp do całej sieci WiFi.

10. Cyberzprzemoc

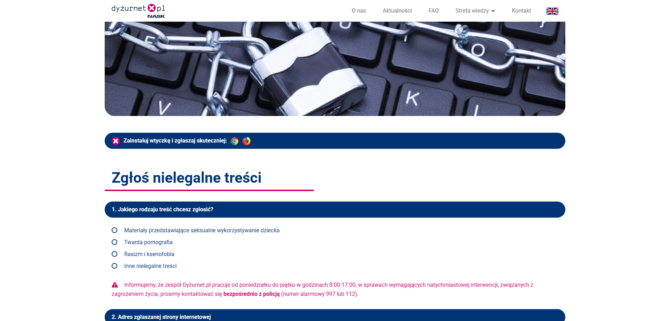

To nękanie i zastraszanie za pośrednictwem internetu, przy użyciu mediów społecznościowych, e-maila czy platform służących do publikacji zdjęć i wideo. Form cyberprzemocy jest bardzo dużo. Zazwyczaj agresor wysyła sms-y/wiadomości na komunikatorach z wyzwiskami lub groźbami, publikuje materiały, które mają skompromitować ofiarę (doxing), wyśmiewa i poniża ją w brutalny sposób na różnych platformach online czy tworzy fałszywe profile na social mediach

11. Uzależnienie od mediów społecznościowych

Zjawisko polegające na nadużywaniu serwisów społecznościowych (np. TikToka, Instagrama, Facebooka). Social media są tak skonstruowane, abyśmy spędzali na nich jak najwięcej czasu. W skrajnych przypadkach grozi to wielogodzinnymi sesjami kosztem nauki, pracy, rodziny i wartościowego odpoczynku. Osoby nadużywające sociali mogą mieć też problemy ze skupieniem, czyli impulsywnie, nawet co kilka minut sięgać po telefon.

Zobacz: Jak usunąć konto na Facebooku?

12. Deepfake

Fałszywe zdjęcia, nagrania wideo i audio, tworzone, aby wyłudzić pieniądze, dane lub poniżyć ofiarę. Przestępcy najchętniej wykorzystują wizerunek znanych osób (polityków, dziennikarzy, celebrytów). Deepfake’ów będzie coraz więcej, bo każdy z użytkowników sieci ma dostęp do narzędzi AI ułatwiających ich tworzenie. Do groźnych odmian deepfake należy lipsync, czyli manipulowanie ruchem ust.

13. Patrostreaming

Patostreaming to transmisje na żywo treści, które przedstawiają patologiczne, szkodliwe, a nawet nielegalne zachowania. To mogą być libacje alkoholowe, wulgarne zachowania i rozmowy, przemoc wobec słabszych czy przypadkowych osób, obsceniczne treści. Patostreamerzy zachęcają widzów podczas transmisji, aby wpłacali pieniądze – po uzbieraniu konkretnej kwoty realizują obiecane zadanie.

14. Ataki DDoS

Ataki wycelowane w systemy lub usługi internetowe, polega na wysyłaniu przez sieć komputerów (botnet) olbrzymiej liczby zapytań, tak, aby przeciążyć system/usługę i sprawić, że nie będzie dostępny dla użytkowników. Celem ataków DDoS są przede wszystkim instytucje i firmy.

Zagrożenia w internecie – jak się chronić?

Znasz już potencjalne zagrożenia w internecie. Teraz opiszę, jak się przed nimi bronić:

- nie podawaj pochopnie danych osobowych (rób to w ostateczności),

- ostrożnie pobieraj i instaluj programy/aplikacje,

- stosuj długie i unikalne hasła,

- stosuj zasadę ograniczonego zaufania wobec stron i treści, które nie budzą zaufania,

- używaj uwierzytelnienia dwuskładnikowego,

- nie odpowiadaj na sms-y z nieznanych numerów i e-maile od nieznanych osób,

- sprawdzaj adresy stron, na których robisz płatności,

- nie poddawaj się presji na zrobienie szybkiego przelewu czy podanie danych,

- ustal w rodzinie kody, które pozwolą Wam rozpoznać oszusta,

- stosuj przydatne narzędzia: antywirusa, kontrolę rodzicielską, VirusTotal, mObywatel.

(sprawdź również 15 zasad bezpiecznego korzystania z internetu)

Dwa razy zastanów się, zanim podasz dane osobiste

Dyskrecja powinna być w cenie. Nie podawaj prywatnych informacji w internecie jeżeli nie jest to rzeczywiście konieczne. Chodzi przede wszystkim o wszelkie dane osobiste – data urodzenia, miejsce zamieszkania, PESEL. Wiele osób wrzuca na media społecznościowe zdjęcia swoje i swoich bliskich, domu, w którym mieszkają, swojego samochodu i innych informacji, które są cenne dla przestępców. Przemyśl, czy warto dawać im je na tacy.

Ostrożnie pobieraj i instaluj programy oraz aplikacje

Aplikacje i programy pobieraj tylko z oficjalnych stron i z oficjalnych sklepów. Znajdź informacje o producencie, przeczytaj recenzje, zobacz ile osób pobrało apkę. Równie ważne jest przejrzenie uprawnień wymaganych przez aplikację – im mniej, tym lepiej (powinny dotyczyć tylko kwestii niezbędnych do działania). Software kupiony na podejrzanej witrynie (ale w okazyjnej cenie) może zawierać złośliwe oprogramowanie. Podobnie z darmowymi programami podejrzanych/niezweryfikowanych producentów. Nigdy nie klikaj w linki i pliki przesłane przez nieznanych nadawców. To najłatwiejszy sposób, abyś ściągnął szkodnika na swój komputer lub telefon.

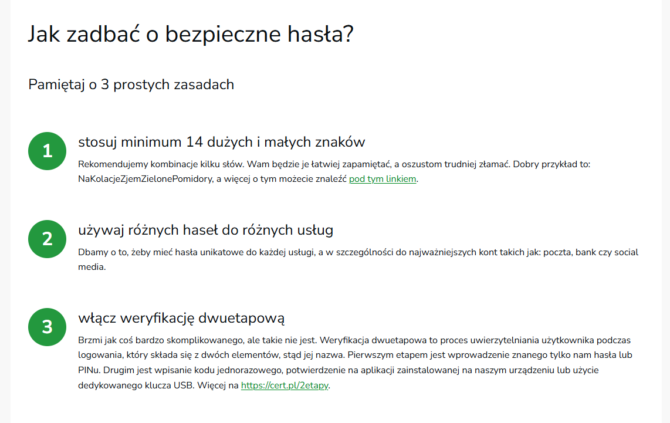

Stosuj długie i unikalne hasła

Hasło do każdego konta online powinno mieć przynajmniej 12 znaków, najlepiej sprawdzają się długie zdanie złożone z nieoczekiwanych słów (np. „TamaraWybuchłaAGwiazdyPopłynęłyWartko”). Stosuj zasadę: jedno hasło tylko do jednego konta.

Stosuj zasadę ograniczonego zaufania

Zasada jest prosta: wszystko, co jest zbyt piękne, by było prawdziwe, niespotykane, wykraczające poza codzienne doświadczenie, powinno włączyć nam w głowie alarm (np. loteria na podrzędnej stronie z najnowszymi iPhonami do wygrania). Czasem wystarczy, krótki namysł: czy przekaz jest wiarygodny, z jakiego źródła pochodzi, czy mogę go zweryfikować? Jeżeli film lub zdjęcie, które widzisz budzi jakiekolwiek obiekcje, to przyjmij roboczą tezę, że jest nieprawdziwe. Przyjrzyj się jeszcze raz podejrzanym multimediom. Deepfake można rozpoznać jeżeli obraz zawiera błędy, np. usta są rozmyte, a ruch ust nie pasuje do wypowiedzi.

(sprawdź jak bezpiecznie kupić i przechowywać Bitcoin i inne kryptowaluty)

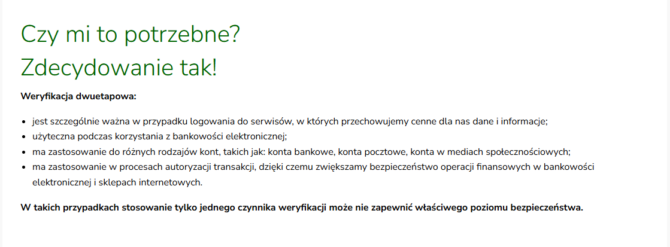

Używaj uwierzytelnienia dwuskładnikowego

Uwierzytelnienie dwuskładnikowe (2FA) wprowadza dodatkową warstwę ochrony podczas logowanie do różnego rodzaju serwisów i kont internetowych. Oprócz loginu i hasła musisz jeszcze użyć dodatkowego elmentu – jednorazowego kodu, potwierdzenie w aplikacji czy użycie fizycznego klucza bezpieczeństwa (U2F).

Nie odpowiadaj na sms-y z nieznanych numerów i e-maile od nieznanych osób

To mogą być przestępcy, którzy chcą „złapać” z Tobą kontakt. Po tym jak odpiszesz przekonają się, że konto jest aktywne, a jego właściciel potencjalnie chętny do konwersacji.

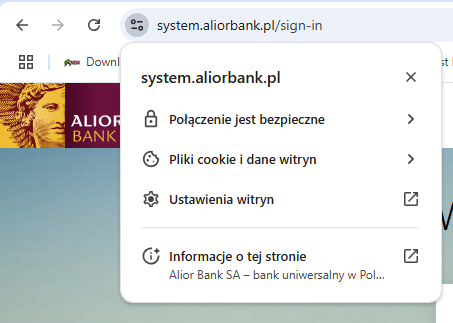

Sprawdź adres strony

Przestępcy chętnie używają sfałszowanych stron. Jeżeli chcesz pobrać plik lub wykonać płatność, to spójrz na pasek adresowy. Czy adres nie wygląda podejrzanie? Kliknij na „Wyświetl informacje o witrynie” aby sprawdzić podstawowe informacje o stronie, czy ma certyfikat SSL i kto o niego wystąpił.

Uważaj na presję

Jeżeli dostałeś sms-a, wiadomość e-mail lub na komunikatorze, w której nadawca nalega, abyś natychmiast wykonał jakieś potencjalnie niebezpieczne działanie – przelał pieniądze, podał dane osobiste czy hasło do bankowości – to jest to sygnał alarmowy. Nie poddaj się presji, skończ rozmowę, na spokojnie przemyśl, co trzeba zarobić (np. zadzwonić do banku i zweryfikować czy ich pracowników rzeczywiście się z Tobą kontaktował).

Tajny kod

Ustal ze swoimi bliskimi hasło i odpowiedź, które pomoże Wam zweryfikować, z kim rozmawiacie przez telefon, Messenger lub WhatsApp. Jeżeli rozmówca nie będzie znał odpowiedzi, to oznacza, że jest oszustem.

Zagrożenia w internecie – narzędzia do obrony

Oto garść bardzo przydatnych narzędzi, które pozwolą Ci uniknąć zagrożenia w internecie.

Programy antywirusowe

Warto wykupić abonament u cenionego producenta AV lub użyć sprawdzonego, bezpłatnego oprogramowania. Współczesne antywirusy to prawdziwe kombajny bezpieczeństwa. Oprócz skanera wirusów (w czasie rzeczywistym lub na żądanie) możesz otrzymać dostęp do np. menedżera haseł, kontroli rodzicielskiej czy sieci VPN. Nie wiesz, jaki AV wybrać? Sprawdź ranking programów antywirusowych.

Kontrola rodzicielska

Do kontroli rodzicielskiej służą programy na komputery i aplikacje na urządzenia mobilne, które pozwolą zarządzać życiem online Twojego dziecka. Używając kontroli rodzicielskiej regularnie sprawdzaj na jakie strony wchodzi i ile czasu spędza przed monitorem, będziesz też mógł blokować nieodpowiednie treści (np. witryny pornograficzne). Tego typu software pomaga również w walce z phishingiem (ogranicza dostęp do stron wyłudzających dane).

Menedżer haseł

Aplikacja do tworzenia i przechowywania silnych haseł. Nie musisz pamiętać dziesiątek haseł, bo menedżer Cię wyręczy.

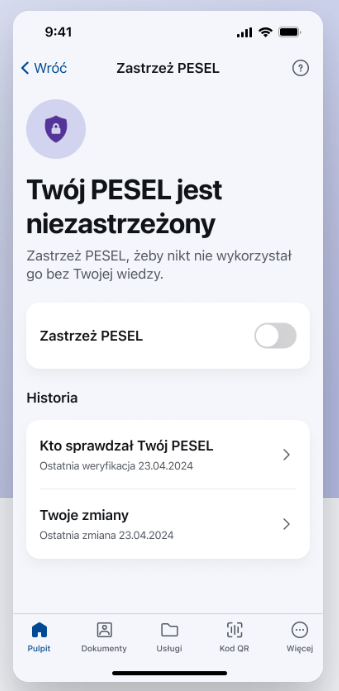

mObywatel

mObywatel to rządowa aplikacja, za pośrednictwem, które załatwić różnego rodzaju sprawy urzędowe. Możesz też zastrzec swój PESEL – w ten sposób, żadna niepowołana osoba lub firma nie będzie mogła go wykorzystać, np. do wzięcia kredytu na Twoje dane.

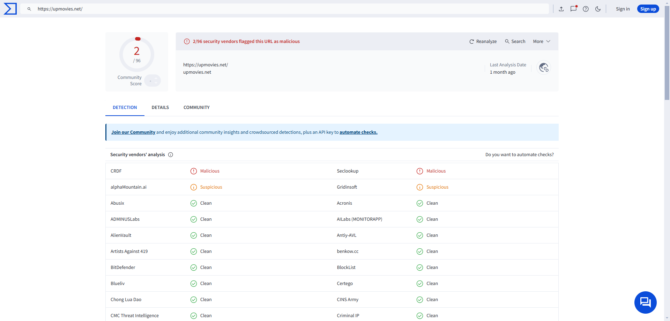

VirusTotal

Bardzo proste w obsłudze narzędzie, które pomoże Ci sprawdzić, czy dany plik lub strona jest złośliwy. Po wejściu na adres virustotal.com możesz załadować podejrzany plik lub wkleić adres strony, która budzi Twoje obawy. Serwis, korzystając z różnych silników antywirusów, prześwietli go i otrzymasz informację, ilu dostawców zabezpieczeń uznało plik/stronę za złośliwą.

Zapisz się na bezpłatny 7-dniowy kurs e-mail:

PODSTAWY BEZPIECZEŃSTWA

i dowiedz się jak zabezpieczyć komputer, telefon i konta internetowe: