Ransomware to złośliwe oprogramowanie (malware), które blokuje (szyfruje) dostęp do plików na komputerze lub innym urządzeniu wymuszając od ofiary okup za odszyfrowanie, lub nieujawnienie danych publicznie.

Użytkownik pobiera złośliwe oprogramowanie po np. kliknięciu w link prowadzący do zainfekowanej strony www. Ransomware jest jednym z najgroźniejszych przedstawicieli rodziny malware. Ze względu na sposób działania zwane jest również oprogramowaniem szantażującym.

- Jak działa ransomware?

- Ransomware – nie tylko okup

- Czy ransomware jest rzeczywiście groźne?

- Jak dochodzi do ataku ransomware?

- Rodzaje ransomware

- Ransomware download – malware jako usługa

- Najsłynniejsze ransomware

- Conti – gwiazdy ransomware

- Jak chronić się przed ransomware?

- Jak odzyskać dane po ataku ransomware?

Jak działa ransomware?

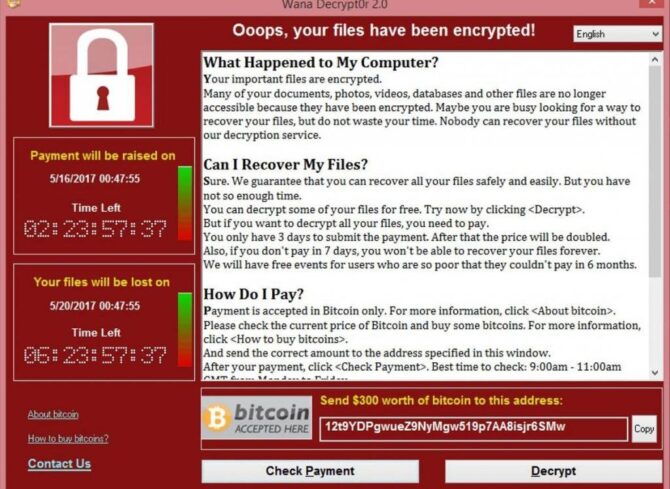

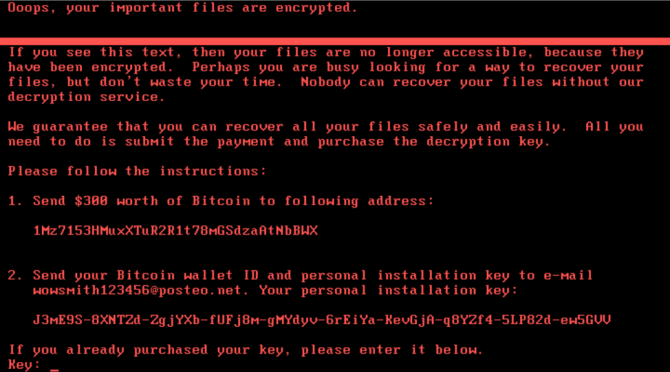

Intruz szyfruje dane znajdujące się na twardym dysku/dysku przenośnym. Użytkownik widzi na ekranie komunikat z żądaniem zapłaty okupu. Nie ma już dostępu do zaszyfrowanych plików. Klucz deszyfrujący posiadają tylko przestępcy. I żądają za niego pieniędzy.

Zazwyczaj zaatakowany musi kupić kryptowaluty i przekazać szantażystom. Komunikacja odbywa się czasem przy pomocy gwarantującej dużą anonimowość sieci Tor. Cyberprzestępcy obiecują, że po opłacie odblokują dane lub nie ujawnią ich.

Ransomware – nie tylko okup

W atakach ransomware nie zawsze chodzi o pieniądze. Bywa, że złośliwe oprogramowanie niszczy dane na zainfekowanym komputerze. Takie złośliwe oprogramowanie nazywane jest “wiper”.

Często przestępcy żądają okupu choć wiedzą, że wiper wymazał zawartość twardego dysku.

Niektóre grupy przestępcze używają ransomware na zlecenie państw w ramach cyberwojny. Atakują np. organizację publiczne lub rządowe.

Szantażyści coraz częściej wykradają dane i żądają pieniędzy za nieujawnienie tajemnic firmowych. Koncerny mają wybór: zapłacić przestępcom lub ryzykować opublikowanie poufnych danych – swoich i klientów.

Czy ransomware jest rzeczywiście groźne?

Niech świadczy o tym decyzja rządu USA z maja 2022 roku. Amerykanie oferują hojną nagrodę: 10 milionów dolarów za informacje o przywódcach przestępczej grupy Conti, która używa złośliwego oprogramowania do atakowania wielkich koncernów oraz 5 mln dolarów za wskazanie osób, które pomagają grupie.

Jak dochodzi do ataku ransomware?

Przestępcy używający ransomware atakują indywidualnych użytkowników lub przedsiębiorstwa (w tym wielkie korporacje). Sposób działania wybierają w zależności od celu.

Atakując osobę prywatną wykorzystują najczęściej jej nieuwagę i nieostrożność. W dużej firmie (np. banku) lub instytucji publicznej, przestępcy ponadto szukają luk w zabezpieczeniach. W obu przypadkach bardzo często dostają się do komputera przez pocztę elektroniczną. To po kliknięciu w linka w e-mailu (mailu phishingowym) nieświadomy użytkownik pobiera ransomware, a dane na serwerach lub stacjach roboczych są szyfrowane.

Najczęściej do infekcji ransomware dochodzi przez źle zabezpieczone lub podatne usługi online. Po zbadaniu ataków ransomware z 2020 roku okazało się, że do przejęcia danych przestępcy korzystają z przynajmniej 67 znanych podatności.

W firmie wystarczy jeden komputer z ransomware, żeby złośliwe oprogramowanie zainfekowało inne urządzenia. Jak wygląda atak ransomware przedstawiamy w tabelce.

| cel ataku ransomware | etapy ataku ransomware |

|---|---|

| osoba indywidualna | e-mail nakłaniający do kliknięcia w link prowadzący do strony ze złośliwym oprogramowaniem, szyfrowanie plików na urządzeniu, komunikat o konieczności zapłaty okupu. |

| firma lub instytucja publiczna | szukanie luk w infrastrukturze IT (m.in. znane podatności systemów operacyjnych, słabe hasła, błędy w konfiguracji oprogramowania) żeby dostać się do sieci wewnętrznej lub e-mail phishingowy, przejęcie kluczowych systemów prowadzące do kontroli nad komputerami, przejęcie systemów z wrażliwymi danymi np. finansowych, kradzież plików i zaszyfrowanie pozostałych danych, wysłanie komunikatu z żądaniem okupu za nieujawnianie skradzionych danych |

Rodzaje ransomware

Początki ransomware sięgają 1989 roku i programu AIDS napisanego przez Josepha Poppa. Od tego czasu ten typ złośliwych programów nabrał muskulatury.

Oto kolejne kroki, które zrobiły z ransomware króla cyberzagrożeń:

- ransomware używające algorytmu symetrycznego – szyfrowanie stosunkowo łatwe do złamania, klucz deszyfrujący można było wydobyć z kodu źródłowego (przykładem AIDS z 1989 roku),

- używające kryptografii klucza – tylko posiadacz klucza może odszyfrować plik,

- wykorzystujące zaawansowane algorytmy szyfrujące (RSA) – coraz dłuższe i trudniejsze do złamania szyfry,

- wprowadzenie kryptowalut jako formy okupu za odszyfrowanie danych (CryptoLocker), użycie sieci Tor do komunikacji utrudniające identyfikację przestępców,

- ransomware jako usługa (RaaS) – od 2019 roku przestępcy rezygnują z masowych ataków i biorą na celownik przedsiębiorstwa i instytucje publiczne, wymuszają okup za nieujawnianie wykradzionych/zaszyfrowanych danych.

Ransomware download – malware jako usługa

Nic nie jest stałe, a e-gangsterzy nie próżnują i wymyślają nowe modele użycia ransomware. Hitem w arsenale przestępców jest usługa ransomware czyli Ransomware-as-a-Service (RaaS). Na czym polega?

Twórca złośliwego oprogramowania sprzedaje ransomware każdemu, kto chce je kupić. To może być grupa przestępcza, państwo lub indywidualny przestępca. Malware dostępne jest w Darknecie. Kupcy płacą przy użyciu kryptowalut. Cena zależy od wybranego pakietu i zakresu usługi – jak w przypadku legalnego oprogramowania. Opłaty za RaaS zaczynają się od kilkudziesięciu dolarów.

Zaatakowanie dobrze wybranych celów przynosi przestępcom olbrzymie zyski. Np. kalifornijska firma Communications & Power Industries (CPI) zapłaciła 500 tys. dolarów okupu (2020 r.). Roczne zyski z cyberprzestępczości – przede wszystkim ransomware – sięgają 1,5 biliona dolarów.

Nie wszyscy płacą. Jedną z pierwszych znanych firm, które nie poszły na układ z przestępcami była amerykańska korporacja Allied Universal. Odmówiła zapłaty 2,3 mln dolarów i e-gangsterzy opublikowali skradzione dane.

Okupu nie zapłacił Visser (dostawca części dla m.in. Tesla, SpaceX i Lockheed Martin). Poufne dane np. ze schematem anteny radarowej Lockheed Martin wyciekły do sieci.

Część firm wykupuje ubezpieczenie od cyberataków. To zachęca przestępców – mają gwarantowaną wypłatę pieniędzy po skutecznym użyciu ransomware.

Najsłynniejsze ransomware

Oto najsłynniejsze i najgroźniejsze ransomware:

- AIDS (1989) – pierwszy znany ransomware, dystrybuowany na dyskietkach, ukrywał pliki na dysku i szyfrował ich nazwę, ofiara miała wpłacić 189 dolarów na konto twórcy programu,

- CryptoLocker (2013) – przestępcy żądali kryptowalut (Bitcoin) za klucz do odszyfrowania danych, ofiary zapłaciły przynajmniej 3 mln dolarów okupu,

- WannaCry (2017) – szyfrował pliki na twardym dysku i samodzielnie rozprzestrzeniał się w sieciach komputerowych, tylko pierwszego dnia WannaCry zainfekował 230 tys. komputerów, w tym urządzenia dużych korporacji,

- NotPetya (2017) – źródłem ataku było oprogramowanie księgowe używane przez ukraińskie firmy (atak objął 90 proc. przedsiębiorstw), NotPetya szybko zainfekowała komputery w innych krajach niszcząc pliki,

- GrandGrab (2019) – jeden z pierwszych ransomware działających w modelu RaaS, przestępcy oferują malware jako e-usługę do wykupienia,

- Sodinokibi (2020) – ransomware zaatakował Travelex, globalną firmę wymiany walut, wykradziono 5 GB danych (m.in. numery kart kredytowych) i zaszyfrowano systemy korporacji, przestępcy zażądali w sumie 6 mln dolarów okupu. Wszystkie dane zostały opublikowane.

Conti – gwiazdy ransomware

Do najgroźniejszych e-gangów używający ransomware należy wspomniana już grupa Conti. To przestępcy wywodzący się z Rosji, organizacja ma prawdopodobnie siedzibę w Sankt Petersburgu. Według FBI, ofiary grupy Conti zapłaciły przestępcom w sumie 150 mln dolarów okupu za odblokowanie zaszyfrowanych/skradzionych danych.

Największą firmą, która padła ofiarą Conti jest Volkswagen Group. E-przestępcy wykradli i opublikowali w 2020 r. dokumenty niemieckiego dealera, m.in. dane z autoryzowanych warsztatów firmy oraz kilka tysięcy faktur.

Po otwartym ataku Rosji na Ukrainę w lutym 2022 roku, grupa Conti ogłosiła “pełne poparcie” dla działań reżimu Putina. Zagroziła również atakiem na organizacje z państw wrogich Rosji. Wkrótce potem cyberprzestępcy m.in. zaatakowali Nordex, niemieckiego potentata z branży energii odnawialnej.

Rząd USA wyznaczył nagrodę za “głowy” szefów grupy Conti, po tym jak w maju 2022 roku cyberprzestępcy przeprowadzili potężny atak na infrastrukturę publiczną Kostaryki. Rząd Kostaryki wprowadził stan wyjątkowy żeby opanować chaos wywołany uderzeniem.

Conti działa w modelu RaaS – sprzedaje oprogramowanie i pobiera 20-30 proc. od łupu zdobytego przez przestępczych partnerów.

Jak chronić się przed ransomware?

Jak zwykle w przypadku złośliwego oprogramowania najskuteczniejsza jest prewencja. Dobrze zabezpieczone komputery zmniejszają ryzyko skutecznego ataku ransomware. Spójrzmy na inne rozwiązania.

Ochronę przed ransomware zapewnia:

- stosowanie profesjonalnego i aktualizowanego oprogramowania antywirusowego,

- regularne tworzenie kopii bezpieczeństwa (backup) – jedna z najbardziej skutecznych metod, która umożliwia odzyskanie danych po ich zniszczeniu/zablokowaniu dostępu,

- aktualizacja systemu operacyjnego, używanych programów i aplikacji, usług dostępnych online,

- świadomość jak przeprowadzane są ataki ransomware – dlaczego nie wolno pobierać oprogramowania z nieznanego/niepewnego źródła, nie należy otwierać podejrzanych e-maili (np. z załącznikami z plikami o nietypowych rozszerzeniach), nie klikać w linki, które mogą prowadzić do stron instalujących złośliwe oprogramowanie.

Firmy dbające o cyberbezpieczeństwo powinny m.in. aktualizować elementy infrastruktury teleinformatycznej podatne na ataki, segmentować firmową sieć żeby ograniczyć rozprzestrzenianie się malware, wykonywać regularne audyty IT pod kątem zabezpieczeń, umożliwiać zdalną pracy tylko przy użyciu firmowego VPN.

Jak odzyskać dane po ataku ransomware?

Jeżeli padłeś ofiarą ransomware, to najczęściej jedynym gwarantowanym sposobem na odzyskanie danych jest przywrócenie plików z kopii zapasowej.

Regularne tworzenie backupu to bezwzględny wymóg. Dotyczy on indywidualnych użytkowników (nikt nie chce stracić dostępu do zdjęć z wakacji lub ważnych dokumentów) oraz dużych firm i instytucji.

W przypadku przedsiębiorstw i organizacji najważniejsze jest tworzenie kopii informacji kluczowych dla funkcjonowania podmiotu, np. danych klientów, informacji o kontrahentach, rozliczeń.

Należy przestrzegać zasad tworzenia kopii bezpieczeństwa, m.in. wykorzystać metodę dziadek, ojciec, syn (GFS – grandfather, father, son), cyklicznie testować kopie oraz przechowywać je na dyskach zewnętrznych.

Doszło do ataku ransomware. Co dalej? Powinieneś:

- zidentyfikować zainfekowane komputery,

- odłączyć je od sieci,

- wykonać kopię zapasową zaszyfrowanych plików (zyskasz szansę na odszyfrowanie ich w przyszłości),

- sprawdzić źródło ataku i zablokować możliwość ponownej infekcji (np. poprzez aktualizację usługi),

- zidentyfikować ransomware – pomocne narzędzia (oraz ew. wskazówki jak użyć dekryptora) znajdziesz na:

- przywrócić działanie systemu (z kopii zapasowej),

- zgłosić ataku na adres e-mail: incydent.cert.pl albo e-mail [email protected] – wiadomość trafi do CERT Polska czyli finansowanej przez państwo grupy ekspertów zwalczających cyberzagrożenia.

Nie masz aktualnej kopii zapasowej? Pozostaje użycie programu do odszyfrowywania danych lub skorzystanie z usług wyspecjalizowanej firmy. Oba rozwiązania mają ograniczoną skuteczność.

Programy deszyfrujące często nie radzą sobie z najnowszym ransomware. Usługi laboratoriów data recovery są kosztowne, choć efekty pracy ekspertów są zazwyczaj lepsze niż samodzielne próby odzyskania plików.

Zapłata okupu jest wątpliwym rozwiązaniem. Wspierasz w ten sposób przestępców i nie masz gwarancji, że odzyskasz dostęp do plików.

Szczegółowe informacje jak zapobiec atakowi ransomware oraz co robić po ataku znajdziesz w poradniku CERT Polska.

Zapisz się na bezpłatny 7-dniowy kurs e-mail:

PODSTAWY BEZPIECZEŃSTWA

i dowiedz się jak zabezpieczyć komputer, telefon i konta internetowe: